新澳门免费资料:全安全设计方案评估_GBT53.728服务器版

引言

随着信息技术的迅猛发展,网络安全问题日益凸显。各种网络攻击、数据泄露和系统故障频频发生,给企业和用户带来了巨大的损失。为了解决这一问题,制定和实施全方位的安全设计方案显得尤为重要。本篇文章将深入探讨《新澳门免费资料:全安全设计方案评估_GBT53.728服务器版》,从安全设计的重要性、评估标准、实施策略以及案例分析等多个方面进行详细阐述。

一、安全设计的重要性

1.1 保障数据安全

数据是现代企业最重要的资产之一。无论是客户信息、财务数据还是知识产权,数据的安全存储和传输都是企业生存和发展的基础。通过全安全设计方案,可以有效防范外部攻击和内部泄密,保障数据的机密性、完整性和可用性。

1.2 提升用户信任

用户的信任是企业成功的基石。在网络环境日趋复杂的今天,用户对企业的安全措施愈加关注。通过实施全安全设计方案,企业可以向用户展示其对安全的重视,从而提升用户的信任度,为业务发展创造良好的环境。

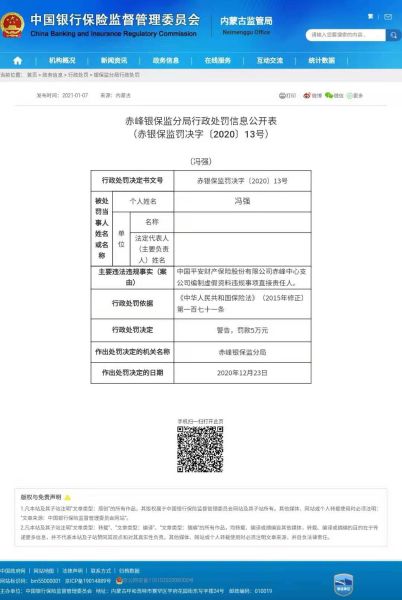

1.3 符合法规要求

各国对信息安全有着严格的法律法规,这些法规要求企业在数据处理、存储和传输过程中必须采用一定的安全措施。新澳门免费资料的全安全设计方案能够帮助企业满足相关法规要求,避免法律风险。

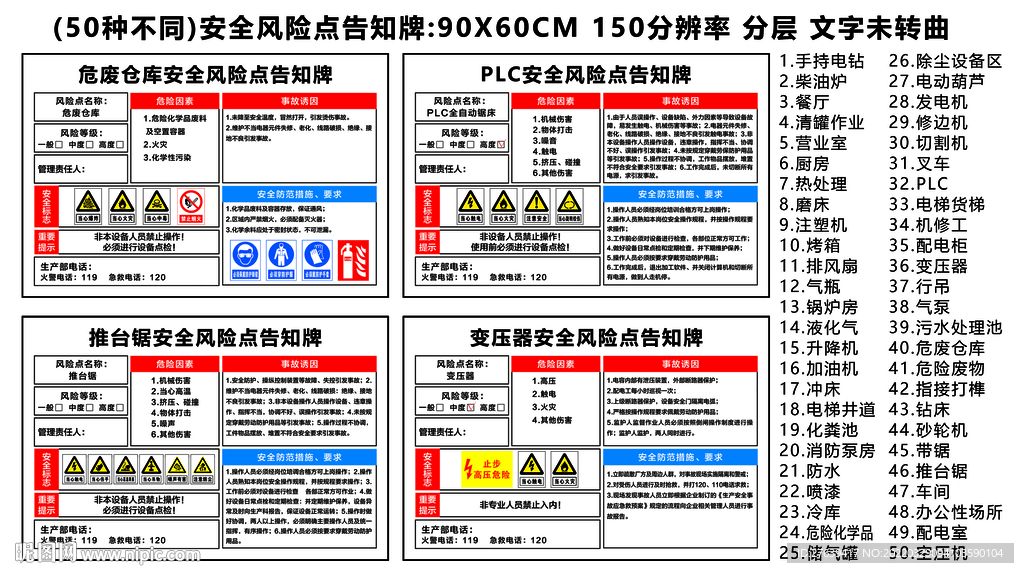

二、GBT53.728服务器版的安全设计评估标准

《新澳门免费资料:全安全设计方案评估_GBT53.728服务器版》为安全设计提供了系统的评估标准,涵盖了多个关键领域。以下是该标准的主要评估项。

2.1 物理安全

物理安全是信息安全的基础,包括对服务器机房、数据中心的访问控制、监控系统、防火墙等。评估内容包括:

- 服务器机房的防火措施

- 环境监控系统的有效性

- 访问控制措施的实施情况

2.2 网络安全

网络安全旨在保护网络系统及其数据不被未授权访问和攻击。评估内容包括:

- 网络架构设计的安全性

- 防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)的配置情况

- 网络流量的监控与分析

2.3 应用安全

应用程序是网络攻击的主要目标,保障应用安全是防范安全事件的关键。评估内容包括:

- 应用程序的开发周期中的安全实践

- 代码审查和安全测试的实施情况

- 漏洞管理和修复机制

2.4 数据安全

数据安全保护包括数据加密、备份和恢复等措施。评估内容包括:

- 数据加密算法的选用

- 数据备份方案的有效性

- 数据恢复计划的可行性

2.5 人员安全

人员是信息安全管理中的重要一环。评估内容包括:

- 员工安全意识培训的实施情况

- 访问权限管理

- 责任追踪机制

三、实施全安全设计方案的策略

3.1 全员参与

信息安全并非IT部门的事情,而是全公司的职责。企业应在全员中推广安全意识,确保每位员工都能理解安全的重要性及遵循相关操作规范。

3.2 定期评估与审计

安全设计方案不是一成不变的,企业应定期进行安全评估与审计,找出安全隐患并及时整改。定期评估有助于及时了解最新的安全威胁与技术发展,保证方案的时效性和有效性。

3.3 应急响应计划

即使在安全措施到位的情况下,安全事件仍可能发生。企业应制定详细的应急响应计划,确保在发生安全事件时能迅速有效地采取措施,最大程度降低损失。

3.4 技术更新与投入

随着技术的进步,新的安全工具和技术层出不穷。企业应定期评估现有技术的有效性,必要时进行更新和升级,提高安全防护能力。

四、案例分析

4.1 案例背景

某大型金融机构在安全设计实施过程中,采用了GBT53.728的评估标准。该机构在网络安全和数据安全方面进行了全方位的改进,最终成功提升了系统的安全性。

4.2 实施过程

物理安全:该机构加强了对数据中心的访问控制,启动了24小时监控系统,有效杜绝了未经授权的物理访问。

网络安全:完善了网络架构,部署了先进的防火墙与入侵检测系统,并对网络流量进行了实时监控。

应用安全:在软件开发过程中引入了安全审计机制,确保代码的安全性,并定期进行渗透测试。

数据安全:实施了数据加密技术,对于重要数据进行了多重备份,确保数据在意外事件中能够恢复。

人员安全:开展了多次安全意识培训,提高员工的安全防护意识,确保每位员工都能参与到信息安全中来。

4.3 成效评估

经过一年的实施,该金融机构的安全事件数量显著减少,客户对机构的信任度也大幅提升。同时,在行业内部,机构在信息安全方面的表现获得了诸多好评,成为行业内的示范单位。

结论

《新澳门免费资料:全安全设计方案评估_GBT53.728服务器版》为信息安全提供了全面、系统的评估标准与实施框架。随着网络威胁的不断演变,企业必须将安全设计纳入战略层面,重视安全的各个环节,实现全面防护。通过有效的实施全安全设计方案,企业不仅能够保障自身数据安全,还能提升用户信任,享受长远发展的红利。 通过案例分析可见,只有将全员参与、技术更新与应急响应结合起来,才能真正构筑起信息安全的坚实防线。

"2025新澳最准的免费资料"的:安全设计方案评估_随身版6.38

新奥全年免费资料大全安卓版,安全设计方案评估_硬件版53.630

2024新澳门正版精准免费大全 拒绝改写,安全设计方案评估_BAY83.751编辑版

2023澳门天天彩正版免费全年资料,安全设计方案评估_计算版78.116

2023澳门资料大全免费54期,安全设计方案评估_智能版88.591

新澳天天开奖资料大全103期,安全设计方案评估_CJZ9.700创新版

新澳天天开奖资料大全272期,安全设计方案评估_EEH83.792体现版

2024年澳门精准免费大全,安全设计方案评估_IHH58.461流线型版

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号